Время прочтения: 3 мин.

В связи с широким распространением и разрастанием масштабов IT инфраструктуры все более остро встаёт вопрос о необходимости удалённого подключения к оборудованию, что позволяет без необходимости физического доступа выполнять обновление, вносить изменения в конфигурации, проводить диагностику и т.д. Однако не все протоколы для удалённого доступа являются безопасными. В отличие от протокола ssh (Secure SHell – «безопасная оболочка»), поддерживающего шифрование, использование протокола telnet может приводить к реализации серьёзных рисков кибербезопасности организации.

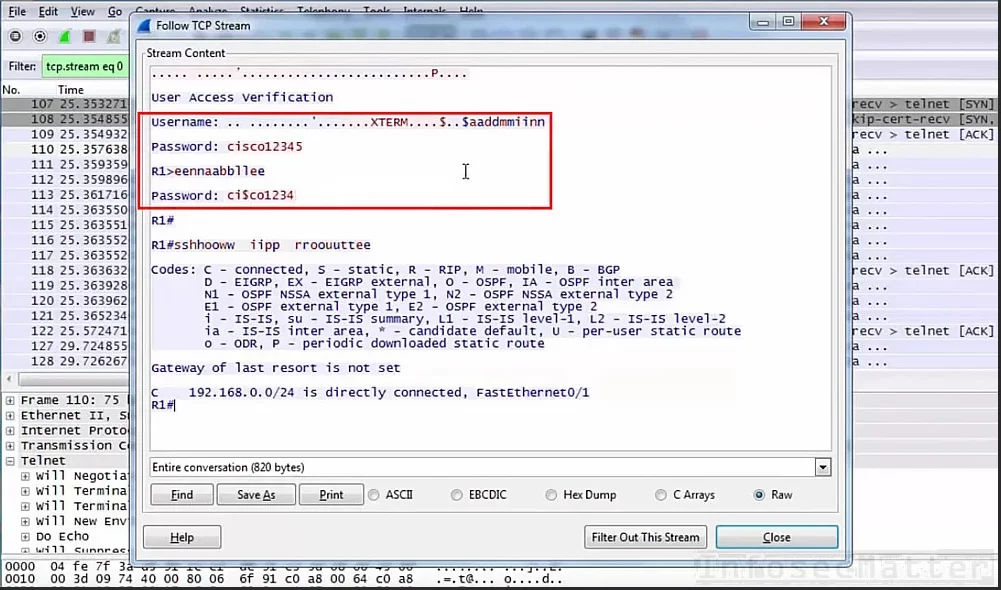

Протокол telnet (TErminaL NETwork) — сетевой интерфейс для реализации удалённого текстового терминального доступа. Данный протокол не является безопасным, так как не предусматривает ни поддержки шифрования, ни проверки подлинности данных. В результате злоумышленник, находящийся во внутренней сети организации, может осуществлять перехват и/или подмену данных, в том числе логина и пароля, которые пользователь вводит при попытке удалённого подключения к оборудованию, среди которого могут быть сервера, сетевое оборудование(коммутаторы), IoT устройства (например, камеры видеонаблюдения), ip-телефоны и т.д. Ниже представлен пример перехвата паролей в открытом виде при помощи утилиты wireshark.

Следует отметить, что протокол telnet зачастую включен «по умолчанию» производителем, причём используются стандартные заводские пароли, которые легко уязвимы к подбору за короткий промежуток времени. В 2016 году ботнет Mirai за короткое время заразил 600 тысяч IoT устройств путём мониторинга сети Интернет на предмет открытого tcp/23 порта (стандартный порт протокола telnet), после чего проводил перебор простых пар логин/пароль, заданных производителем. При успешном подборе пароля устройство становилось частью ботнет сети и использовалось для проведения атак. В результате Ботнет Mirai стал широко известен благодаря серии громких атак, вызвавших сбои в работе мировых сервисов: Twitter, Reddit, PayPal, Github и многих других.

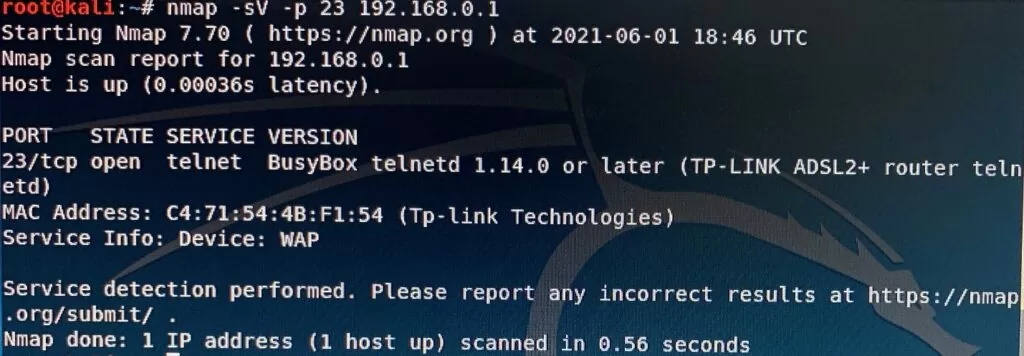

Важно на периодической основе выявлять и отключать использование протокола telnet в организации. Одним из наиболее простых и оперативных методов поиска устройств с поддержкой протокола является сканирование сети. Выявить устройства с открытым 23 портом возможно при помощи утилиты nmap. Команда для выполнения задачи выглядит следующим образом:

nmap -sV –p 23 <ip address> В результате выполнения команды в консоль будет выведена информация по адресам c доступным портом. Соответственно, на вход необходимо задать ip-адреса подсети организации. Ниже представлен пример вывода результата сканирования:

Своевременное выявление и отключение протокола telnet на оборудовании организации позволит минимизировать риски кибербезопасности. При невозможности отключения протокола из-за риска негативного влияния на критичные процессы организации в качестве временного решения возможно использование фаервола для ограничения сетевого доступа к 23 порту оборудования.

/img/star (2).png.webp)

/img/news (2).png.webp)

/img/event.png.webp)