Время прочтения: 3 мин.

Идентификацией беззащитности систем и определением уязвимых мест занимается хакинг, а люди хакеры. Хакеры могут стоять, как на защите интересов организаций, устанавливая недостатки систем, так и заниматься противоправными действиями в случаях взлома чужой инфраструктуры.

Главное понимать, если Вы становитесь на сторону «чёрных» хакеров, то согласно статей 272,273 и 274 Уголовного кодекса Российской Федерации можно получить штраф или лишение свободы.

Какие бы цели не преследовали хакеры, используют они в своих атаках одинаковые инструменты, которые позволяют проанализировать уязвимость инфраструктуры и проверить устойчивость систем к внешним посягательствам и кибератакам (ссылка на источник)

Вот некоторые инструменты для атак:

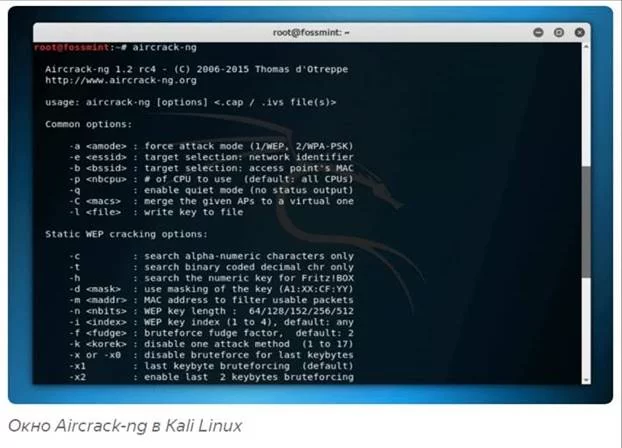

- Взломщик паролей WAP/WAP2/WEP, инструмент нового поколения Aircrack-ng с консольным интерфейсом и анализом пакетов из сети при помощи восстановленных паролей. С целью ускорения атаки, с типовым нападением Fluher Mantin Shamir, применяет атаки Korek и PTW (стремительней WEP).

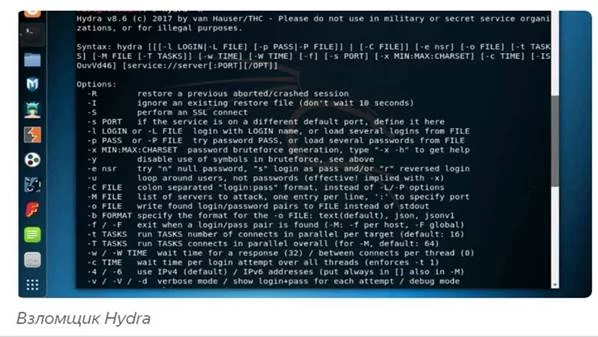

- Благодаря Brute force attack THC Hydra взламывает удаленную службу аутентификации, веб-сканеры, Gmail, беспроводные сети и обработчики пакетов. Для более 50 протоколов Hydra обеспечивает быстрые атаки по словарю, в том числе ftp, https, telnet и другие.

- Ещё одно, достаточно известное для взлома средство — John the Ripper, которое доступно на более чем 10 дистрибутивах ОС, имеет регулируемый взломщик, автоматизированное обнаружение хеширование пароля, штурмует методом Brute force attack и по словарю (среди других режимов).

В статье представлены еще 12 инструментов программного обеспечения, используемого для анализа собственных архитектур и выявления негативных сценариев с целью усиления информационной безопасности.

Вот только данные инструменты не позволяют выявить уязвимость при разглашении информации сотрудниками организации.

При достаточно организованной работе с конфиденциальной информацией, выявляются факты размещения информации категории К-1, К-2 в открытом доступе, например, на государственном сайте «Zakupki.gov.ru».

Информационная безопасность бессильна в случаях, связанных с так называемым, человеческим фактором и может пресекать распространение важных для организации сведений только постфактум.

Возможно я ошибаюсь, и кто-то уже решил данную задачу, и обеспечил защиту информации «от дурака».

Делитесь своими находками!

/img/star (2).png.webp)

/img/news (2).png.webp)

/img/event.png.webp)