Время прочтения: 3 мин.

Данный инструмент применим не только для аудита безопасности, но и для таких задач, как инвентаризация сети, управление расписанием обновлений и мониторинг работы хоста или службы.

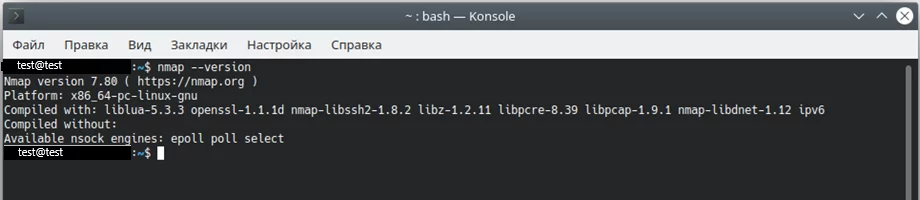

В данной статье покажем применение NMAP в качестве сканера уязвимостей. Начнем с установки.

1 sudo apt install nmap

2 nmap --version

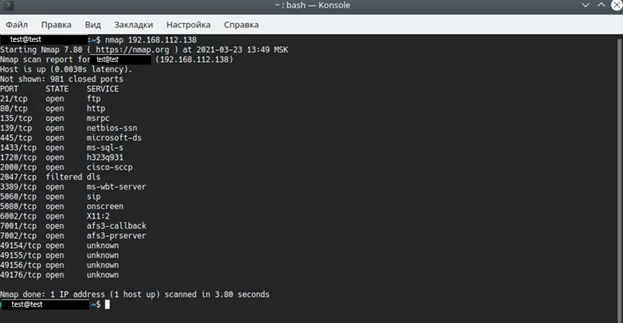

В рамках данной статьи просканируем хост в локальной сети 192.168.112.138. В статье не будут рассматриваться атаки типа брутфорс. Приводимая информация направлена на обучение. Неправомерный доступ к охраняемой информации карается по законодательству РФ.

Первым шагом просканируем хост:

1 nmap 192.168.112.138

Более подробную информацию о хосте можем получить, выполнив следующий запрос:

1 nmap -А 192.168.11.138Командой nmap «цель сканирования» будет произведено сканирование более1660 TCP портов. Большинство сканеров портов разделяют все порты на закрытые и открытые, тогда как NMAP имеет более подробную шкалу деления состояний: открыт, закрыт, фильтруется, не фильтурется, открыт|фильтруется или закрыт|фильтруется.

В указанном примере обратим внимание на открытый 1433 порт, он используется для подключения клиентских систем к системе управления базами данных.

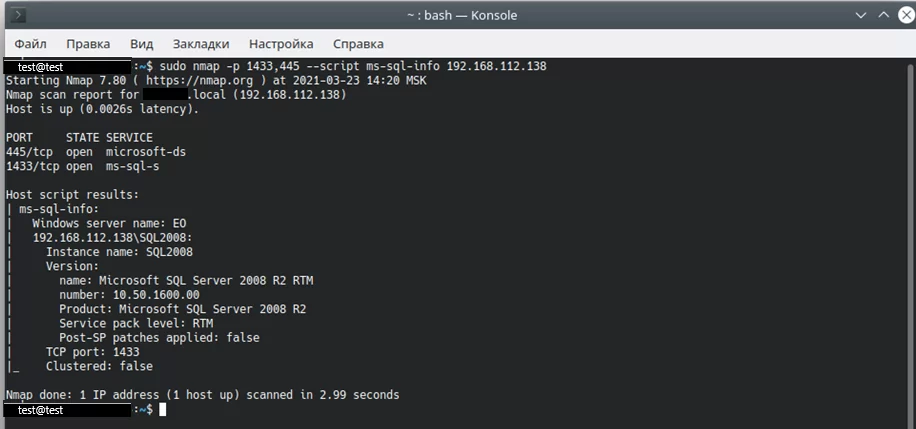

Используя скриптовый движок NMAP NSE получим информацию об SQL-сервере.

1 sudo nmap -p 1433, 455 –script ms-sql-info 192.168.112.138

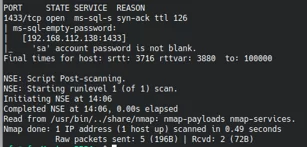

Дальнейшим шагом посмотрим наличие пустого пароля sa.

sudo nmap -d -p 1433 –-script ms-sql-empty-password 192.168.112.138

Для данного хоста, пароль учетной записи sa не пустой.

Но не стоит забывать о других стандартных учетных записях. Использование стандартных учетных записей и настроек конфигурации по умолчанию можно считать одной из самых распространённых уязвимостей, встречающихся не только в СУБД, но и во множестве других систем.

При первоначальном сканировании можно узнать векторы возможных атак на SQL-сервер.

Для защиты своей информационной системы от действий злоумышленников рекомендуется провести проверку стандартных пар логин/пароль. Для проведения такой проверки используются следующие категории скриптов NSE: auth, brute. Скрипты из этих категорий имеют дело с данными при аутентификации.

При получении доступа, Nmap позволяет получить информацию о конфигурации SQL-сервера, список таблиц, появляется возможность выполнять пользовательские запросы.

sudo nmap -p –-script ms-sql-config –script-args mssql.username=sa, mssql.password=sa 192.168.112.138

sudo nmap -p –-script ms-sql-tables –script-args mssql.username=sa, mssql.password=sa 192.168.112.138Для дальнейшего сканирования уязвимостей можно использовать категорию скриптов vuln. Эти скрипты проверяют наличие определенных известных уязвимостей и обычно сообщают о результатах только в том случае, если они обнаружены.

На этом первое знакомство с NMAP будем считать завершенным.

/img/star (2).png.webp)

/img/news (2).png.webp)

/img/event.png.webp)